Erstklassige Sicherheit

Robuste Sicherheitsfunktionen schützen Ihre Daten – damit Sie sich auf die wichtigen Dinge konzentrieren können.

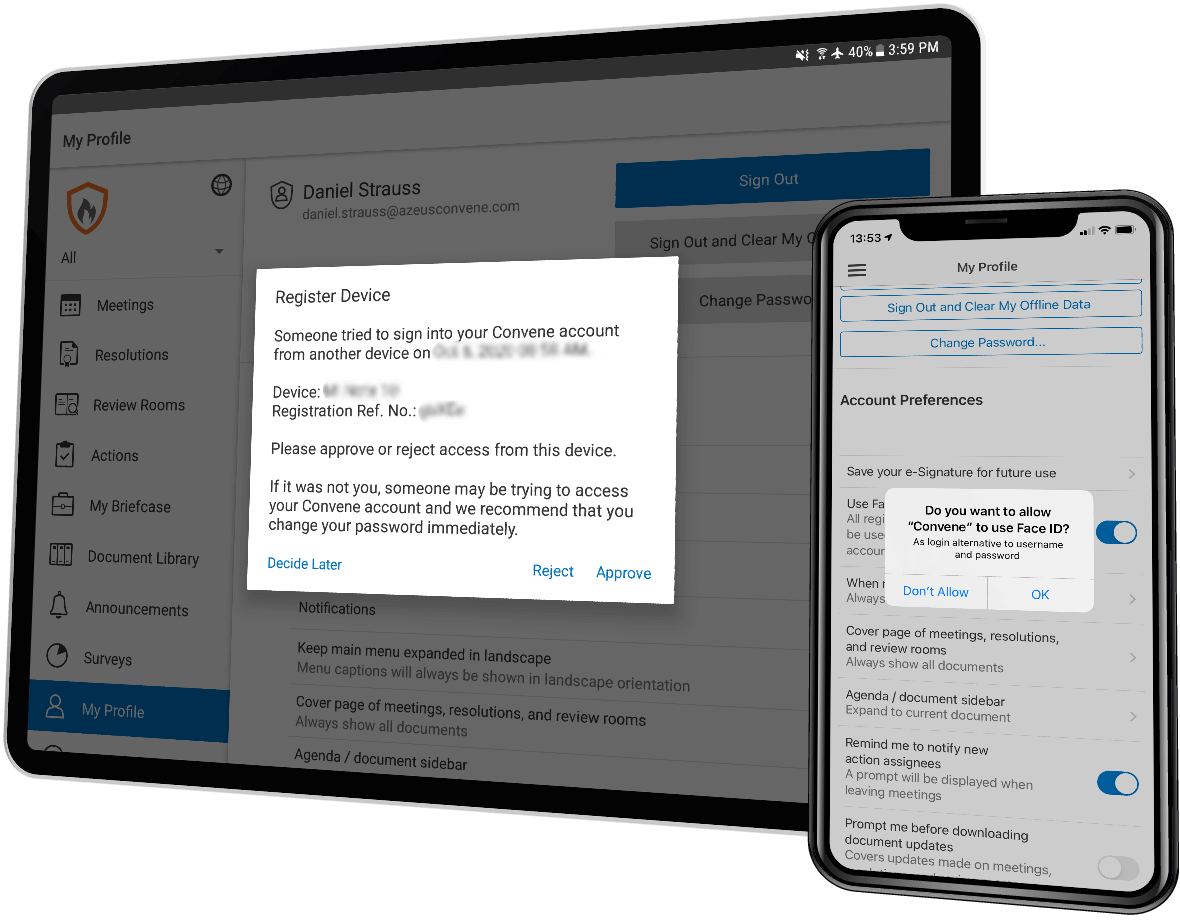

Anwendungssicherheit

Convene gewährt seinen Benutzern volle Systemverantwortung – von der Verwaltung von Benutzerrollen und Geräten bis hin zur Festlegung von System- und Sicherheitseinstellungen.

Cloud-Infrastruktur und Netzwerksicherheit

Von der Regierung genehmigtes Cloud-Hosting, Cloud-Datentrennung und -verfügbarkeit, 24/7 Intrusion Detection System, 24/7 Intrusion Prevention System sowie Back-up und Wiederherstellung.

Sicherheits-Governance

Convene verfügt über definierte Sicherheitsrichtlinien, ein designiertes Sicherheitsteam, DSGVO-konforme Datenverarbeitungsverfahren, Maßnahmen zur Geschäftskontinuität, Mechanismen zur Erkennung von Vorfällen, Verfahren zum Management von Schwachstellen und personelle Sicherheit.

Zertifizierungen

Warum Organisationen Convene als Vorstandssoftware wählen

Zufriedene Kunden, darunter FTSE 100-Unternehmen, Fortune 500-Unternehmen, Banken und Regierungen in mehr als 100 Ländern weltweit, vertrauen auf Convene als ihre Software für das Vorstandsmanagement.

Führende Unternehmen wählen Convene

Sicherheit

Ausgestattet mit fortschrittlichen Sicherheitsfunktionen und einer Ende-zu-Ende-Verschlüsselung bietet der mehrschichtige Ansatz von Convene den Benutzern ein hohes Maß an Datenschutz, Zugriffskontrolle, Verfügbarkeit und Anwendungssicherheit.

Anwendungssicherheit

Convene gewährt seinen Benutzern volle Systemverantwortung – von der Verwaltung von Benutzerrollen und Geräten bis hin zur Festlegung von System- und Sicherheitseinstellungen. Egal, ob Sie Convene auf einem mobilen Gerät, einem Tablet oder einem Desktop verwenden, Convene und alle Meeting-Prozesse sind vor jeglichen Bedrohungen oder Schwachstellen geschützt.

Cloud-Infrastruktur und Netzwerksicherheit

Convene bietet ein staatlich anerkanntes Cloud-Hosting, Cloud-Datentrennung und -verfügbarkeit, ein 24/7 Intrusion Detection System, ein 24/7 Intrusion Prevention System sowie Back-Ups und Wiederherstellungen.

Sicherheit-Governance

Convene verfügt über definierte Sicherheitsrichtlinien, ein designiertes Sicherheitsteam, DSGVO-konforme Datenverarbeitungsverfahren, Maßnahmen zur Geschäftskontinuität, Mechanismen zur Erkennung von Vorfällen, Verfahren zur Verwaltung von Schwachstellen und personelle Sicherheit.

Die Sicherheit Ihrer Daten hat für uns höchste Priorität

Erfahren Sie, warum Convene die höchste Sicherheitsstufe für Ihren Sitzungssaal bietet. Fordern Sie eine kostenlose und unverbindliche Demo an.