O setor financeiro é, sem dúvida, um alvo principal para os criminosos cibernéticos hoje. Com um tesouro de dados sensíveis como informações de clientes e detalhes de contas, as instituições financeiras (FIs) são intrinsecamente vulneráveis a esses ataques. Um relatório de 2024 do Fundo Monetário Internacional (FMI) sugere que os ciberataques no setor financeiro representam uma séria ameaça para a estabilidade financeira global.

O relatório também observa que o setor financeiro está particularmente exposto ao risco cibernético, com a possibilidade de perdas extremas continuando a aumentar. Um ciberataque bem-sucedido pode não apenas interromper os serviços financeiros diários, mas, em última análise, paralisar as atividades econômicas.

Continue lendo para descobrir mais sobre cibersegurança para instituições financeiras, estratégias para combater os riscos e passos para criar um plano de gestão de riscos.

O Impacto das Ameaças Cibernéticas nas Instituições Financeiras

Os criminosos cibernéticos visam vários tipos de FIs, e os impactos específicos podem variar dependendo do papel da empresa no sistema financeiro. Para criar um processo eficaz de gestão de riscos, é crucial primeiro entender como essas ameaças podem impactar exclusivamente sua instituição.

Cooperativas de crédito

As cooperativas de crédito frequentemente têm orçamentos de TI menores e medidas de segurança menos sofisticadas, e um ataque bem-sucedido pode levar ao completo fechamento dos serviços online. Em dezembro de 2023, cerca de 60 cooperativas de crédito nos EUA enfrentaram interrupções devido a um ataque de ransomware. Isso ocorreu apenas meses depois que a Administração Nacional de Cooperativas de Crédito (NCUA) anunciou um “aumento preocupante nos ciberataques contra cooperativas de crédito, organizações de serviços de cooperativas de crédito (CUSOs) e outros fornecedores terceirizados que fornecem produtos financeiros”.

Como as cooperativas de crédito geralmente dependem muito da confiança dos membros e da reputação na comunidade, uma violação de dados pode resultar na perda dessa confiança. Por isso, é importante tomar medidas imediatas (por exemplo, investir em software de conformidade) para proteger dados sensíveis e o bem-estar financeiro dos membros.

Bancos

Além de facilitar altos volumes de transações, os bancos também possuem vastas quantidades de dados financeiros dos clientes. Um ciberataque pode resultar em perdas financeiras, seja através de transações fraudulentas ou pagamentos de resgate. Em 2023, quatro grandes bancos europeus – Deutsche Bank, ING Bank, Postbank e Comdirect – relataram vazamentos de dados de clientes devido ao hack do MOVEit, um dos maiores hacks da história.

Esses ataques de cadeia de suprimentos representam uma séria ameaça aos bancos, especialmente porque seus dados geralmente dependem das práticas de risco de entidades terceirizadas. Portanto, os bancos devem avaliar meticulosamente os sistemas de segurança de seus parceiros para evitar qualquer responsabilidade em caso de violação.

Seguradoras

As seguradoras gerenciam dados pessoais sensíveis, incluindo números de Seguro Social, informações de saúde e detalhes financeiros. Um ciberataque pode expor tais informações, colocando os clientes em risco de roubo de identidade e fraude. Também pode interromper serviços de seguros críticos e prejudicar o processamento de reclamações.

Recentemente, o gigante de seguros de saúde UnitedHealth Group confirmou um ciberataque em sua subsidiária Change Healthcare e pagou mais de $3,3 bilhões a provedores afetados. Além disso, a Fidelity Investments Life Insurance Company notificou recentemente cerca de 28.000 clientes que seus dados pessoais foram comprometidos em um incidente de cibersegurança.

Corretoras

Como qualquer outra instituição financeira, as corretoras de valores possuem ativos valiosos, incluindo dados de clientes e portfólios de investimentos. Uma violação em seus sistemas pode resultar em roubo de fundos de clientes, manipulação de contas de investimento e até negociações não autorizadas.

Apenas em março passado, a terceira maior corretora de valores do Vietnã, VNDirect, relatou um ciberataque em seu sistema que suspendeu transações de negociação. O provedor de serviços de corretagem implementou um processo de restauração em quatro etapas para descriptografar os dados bloqueados e restaurar o trading e outros serviços financeiros. Tais ataques não apenas podem minar a confiança dos investidores nos mercados, mas também interromper os próprios mercados financeiros.

Empresas de Hipoteca

O processo de concessão de hipotecas envolve o manuseio de dados corporativos e de clientes sensíveis. Em março passado, a Nations Direct Mortgage confirmou uma violação de dados ocorrida no final de 2023, que expôs números de Seguro Social e outros dados de 83.000 clientes. Além disso, no final de 2023, a gigante hipotecária baseada no Texas, Mr. Cooper, enfrentou um ataque de ransomware que vazou os dados pessoais de quase 14,7 milhões de pessoas e forçou o fechamento de seus sistemas.

Os ciberataques podem ter inúmeras consequências para as empresas de hipoteca, incluindo verificações de crédito interrompidas, exposição de dados de mutuários, atrasos no processamento de empréstimos e até multas regulatórias.

Estratégias de Gerenciamento de Risco para Cibersegurança em Serviços Financeiros

As ameaças cibernéticas têm representado uma séria ameaça ao sistema financeiro ao longo dos anos. Por isso, integrar uma abordagem corporativa abrangente para a resiliência cibernética é crucial para as instituições financeiras. No Global Cybersecurity Outlook 2024 do Fórum Econômico Mundial, 78% dos entrevistados afirmam que sua abordagem de resiliência cibernética está integrada ao gerenciamento de riscos corporativos, o que aumenta significativamente a capacidade da empresa de lidar com ameaças de segurança. Além disso, 90% dos líderes cibernéticos acreditam que a desigualdade cibernética requer ação urgente.

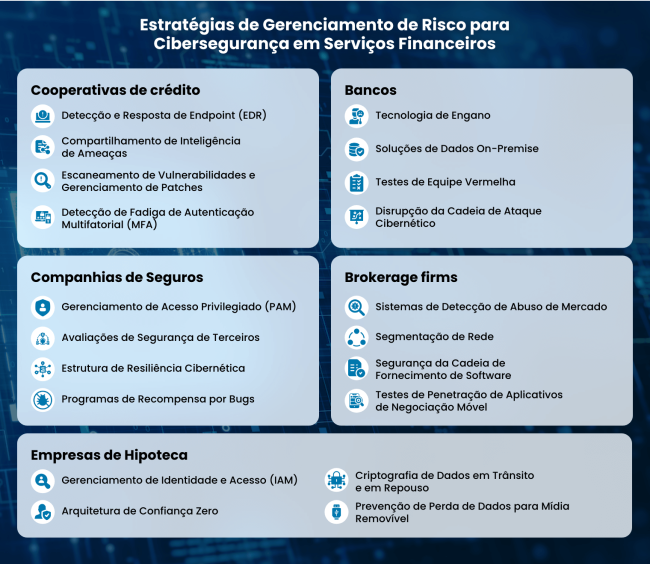

A seguir, algumas estratégias para incorporar à cibersegurança de serviços financeiros:

Cooperativas de crédito

Foco: Orçamentos de TI limitados e medidas de segurança menos sofisticadas.

Estratégias de gerenciamento de risco:

- Detecção e Resposta de Endpoint (EDR): Implemente soluções EDR para monitorar endpoints (como laptops e desktops) em busca de atividades suspeitas e automatizar a resposta a incidentes em caso de ataque.

- Compartilhamento de Inteligência de Ameaças: Considere estabelecer parcerias com outras firmas do setor ou Centros de Análise e Compartilhamento de Informações Financeiras (ISACs) para compartilhar inteligência de ameaças e manter-se atualizado sobre ataques cibernéticos em evolução direcionados às cooperativas de crédito.

- Escaneamento de Vulnerabilidades e Gerenciamento de Patches: Isso envolve escanear vulnerabilidades de software de gerenciamento e a implantação e verificação de patches nos sistemas de software das cooperativas de crédito. Tais estratégias são ideais para redução da superfície de ataque e manutenção de uma higiene cibernética eficaz. Detecção de Fadiga de Autenticação Multifatorial (MFA): Implemente soluções MFA com mecanismos para detectar e prevenir ataques de fadiga de MFA (também conhecidos como bombardeio de MFA), nos quais os atacantes tentam desgastar os usuários através de tentativas repetidas de login.

Bancos

Foco: Grandes volumes de dados de clientes e transações financeiras de alto valor.

Estratégias de gerenciamento de risco:

- Tecnologia de Engano (Deception Technology): Utilize técnicas de engano para atrair e analisar ativamente cibercriminosos em um ambiente seguro, permitindo coletar inteligência sobre suas táticas. A tecnologia de engano funciona enganando os atacantes com recursos falsos e geralmente envolve um sistema de notificação para registrar a atividade dos atacantes.

- Soluções de Dados On-Premise: Para gerenciamento centralizado e escalabilidade, migre ferramentas de segurança e dados para soluções on-premise, como Plataformas de Proteção de Carga de Trabalho na Nuvem (CWPP), Plataformas de Proteção de Endpoint (EPP) e Gerenciamento de Informações e Eventos de Segurança (SIEM).

- Testes de Equipe Vermelha (Red Team Testing): Este teste de penetração direcionado simula ameaças da vida real para identificar até onde o atacante pode penetrar no sistema. Engaje equipes vermelhas ou atacantes simulados para identificar potenciais vulnerabilidades na postura de segurança do banco.

- Disrupção da Cadeia de Ataque Cibernético (Cyber Kill Chain Disruption): A cadeia de ataque cibernético (CKC) é um modelo de cibersegurança projetado para entender as diferentes fases de um ataque, como reconhecimento, armamento, entrega, exploração, instalação, comando e controle, ação no objetivo e monetização. Desenvolver estratégias para interromper tais fases pode dificultar o sucesso dos atacantes.

Companhias de Seguros

Foco: Informações pessoais sensíveis e privacidade de dados.

Estratégias de gerenciamento de risco:

- Gerenciamento de Acesso Privilegiado (PAM): Esta estratégia envolve impor controles rigorosos em torno de contas privilegiadas e permissões para usuários e sistemas, garantindo que os funcionários tenham apenas os níveis de acesso necessários para realizar suas tarefas.

- Avaliações de Segurança de Terceiros: Realize avaliações de segurança de fornecedores e parceiros antes de integrar suas soluções nos sistemas de software.

- Estrutura de Resiliência Cibernética: Adote uma estrutura de resiliência cibernética, como o Framework de Cibersegurança do NIST ou o NERC-CIP, para guiar as atividades de gerenciamento de risco e melhorar a preparação geral.

- Programas de Recompensa por Bugs (Bug Bounty Programs): Implemente programas de recompensa por bugs para incentivar hackers éticos a identificar e relatar vulnerabilidades nos sistemas de software. Tais programas podem ser realizados além dos testes regulares de penetração.

Corretoras

Foco: Plataformas de negociação online e contas de investimento de clientes.

Estratégias de gerenciamento de risco:

- Sistemas de Detecção de Abuso de Mercado (Market Abuse Detection Systems): Utilize sistemas de detecção de abuso de mercado para verificar atividades fraudulentas de negociação que possam explorar vulnerabilidades em plataformas de negociação. Alguns comportamentos de abuso de mercado incluem spoofing (falsificação de ordens), front-running, negociação com informação privilegiada e operações simuladas.

- Segmentação de Rede (Network Segmentation): Segmentar a rede em sub-redes para isolar sistemas críticos e contas de áreas acessíveis ao público. Isso melhora o controle de acesso para segurança interna e externa da rede, além de melhorar o desempenho devido à menor congestão no tráfego de rede.

- Segurança da Cadeia de Fornecimento de Software (Software Supply Chain Security): Implemente medidas para garantir a segurança da cadeia de fornecimento de software, verificando a integridade de atualizações e patches de software antes da implantação. Isso pode envolver testes contínuos de sistemas de software implantados ou validação de checksums (por exemplo, ferramentas de desenvolvedor).

- Testes de Penetração de Aplicativos de Negociação Móvel (Penetration Testing of Mobile Trading Apps): Realize testes regulares de penetração de aplicativos de negociação móvel para identificar e corrigir vulnerabilidades que os atacantes poderiam explorar.

Empresas de Hipoteca

Foco: Informações pessoais de candidatos a empréstimos, sistemas de processamento de empréstimos e software de conformidade.

Estratégias de gerenciamento de risco:

- Gerenciamento de Identidade e Acesso (IAM): O IAM oferece acesso seguro a recursos como dados e e-mails, verificando com precisão a identidade e as permissões da pessoa para a tentativa de acesso.

- Arquitetura de Confiança Zero (Zero Trust Architecture): Avance além da defesa perimetral tradicional e implemente uma arquitetura de confiança zero que verifica continuamente as identidades de usuários e dispositivos antes de conceder acesso.

- Criptografia de Dados em Trânsito e em Repouso: Criptografe todos os dados de aplicativos de hipoteca, tanto durante a transmissão (em trânsito) quanto quando estão armazenados (em repouso), para minimizar o impacto de uma violação de dados.

- Prevenção de Perda de Dados para Mídia Removível: Implemente controles para evitar transferências não autorizadas de dados através de mídia removível (por exemplo, pen drives) usadas pelos funcionários. Algumas soluções a considerar são a Criptografia de Unidade BitLocker (Windows), o FileVault da Apple (Mac) e outras ferramentas de criptografia de terceiros.

Criando um Plano de Gerenciamento de Riscos: Guia Passo a Passo

Seja para se preparar para um novo projeto ou para a cibersegurança de serviços financeiros da organização como um todo, é importante ter um plano de gerenciamento de riscos pronto. Aqui estão alguns passos para ajudar você a criar um plano eficaz.

1. Identificar os riscos

A identificação de riscos é o primeiro passo na elaboração de um plano de gerenciamento de riscos. Consulte suas equipes, partes interessadas e principais fornecedores para identificar eficazmente os riscos potenciais. Essa atividade de brainstorming oferece diferentes pontos de vista sobre o que causa ou impulsiona um evento de risco. Considere os riscos atuais da indústria dentro do seu setor e como outras organizações estão lidando com eles.

Também seria útil analisar projetos passados ou revisar dados históricos para verificar riscos que se materializaram antes. Houve atrasos no projeto devido a acessos não autorizados a dados sensíveis? Quais medidas foram implementadas para reconstruir dados perdidos ou recuperar o acesso ao sistema? Liste os riscos e utilize um sistema de pontuação ou uma matriz de riscos para categorizar sua gravidade.

2. Criar um registro de riscos

Depois de listar os potenciais riscos cibernéticos, é hora de avaliá-los cuidadosamente. Crie um registro de riscos para armazenar todas as informações necessárias, como descrição do risco, pontuação do risco (baseada na probabilidade e impacto dos riscos), estratégias de mitigação e responsáveis pelo risco. Alguns cenários de risco que você pode classificar por prioridade são segurança de dados, roubo de materiais, atrasos no cronograma e problemas de comunicação.

Um registro de riscos é um documento escrito que também pode ser benéfico para priorizar os riscos com o impacto mais prejudicial. Geralmente é mantido por um gerente de projeto e deve ser reavaliado regularmente.

3. Atribuir responsáveis pelos riscos

Em seguida, é imperativo atribuir um responsável pelo risco que será responsável por monitorar cada risco identificado e relatar o status do risco. O responsável pelo risco também deve ter autoridade para tomar as ações necessárias para mitigar os riscos, como alocação de recursos ou tomada de decisões. No entanto, qualquer plano de mitigação criado pelos responsáveis pelo risco deve ser aprovado previamente pelas partes interessadas antes da implementação.

4. Desenvolver o plano de resposta a riscos

Para cada risco, é ideal ter um plano de resposta específico delineando as ações que você precisa tomar. Seu plano de resposta deve levar em conta estas abordagens:

- Evitar: Configure estratégias de mitigação para eliminar o risco.

- Transferir: Transferir a propriedade do risco dentro da equipe ou da empresa, ou para uma parte externa.

- Reduzir: Diminuir a probabilidade ou impacto do risco com as ações corretas.

- Aceitar: Faça ajustes para lidar com riscos que são inevitáveis ou têm impacto mínimo.

Além disso, defina os gatilhos que indicam que o risco está se materializando, permitindo que os responsáveis pelo risco saibam quando iniciar o plano de resposta. Por exemplo, uma tentativa de login falhada que exceda um certo número de tentativas pode indicar uma suspeita de ataque de força bruta.

5. Monitorar os riscos continuamente

Lembre-se de que o gerenciamento de riscos é um processo contínuo. Portanto, revisar regularmente seu registro de riscos, monitorar os riscos e atualizar o plano de resposta é necessário. Para monitoramento contínuo, agende revisões periódicas de riscos (por exemplo, mensal ou trimestralmente) para avaliar a eficácia das estratégias de mitigação e identificar novos riscos. Além disso, não se esqueça de atualizar o registro de riscos conforme você obtém novas informações ao longo do caminho.

Convene: Reuniões Seguras do Conselho e Gerenciamento de Dados

Proteger dados sensíveis é fundamental, especialmente diante da constante ameaça de ciberataques. Instituições financeiras devem buscar maneiras de prevenir suas consequências, e uma delas é aproveitar a tecnologia — como o software de gestão de conselhos. Além de aprimorar as medidas gerais de cibersegurança, a tecnologia para conselhos também pode melhorar a governança e a conformidade regulatória com facilidade.

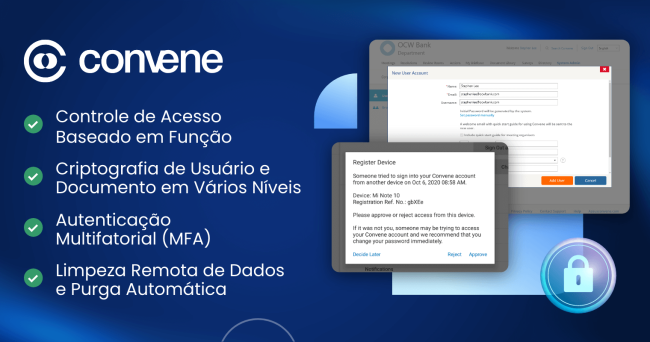

Convene, um software líder em gestão de conselhos, é projetado para conduzir reuniões e centralizar materiais do conselho em uma plataforma segura — oferecendo uma cibersegurança mais robusta para instituições financeiras. Algumas das sólidas características seguras da Convene incluem:

- Controle de Acesso Baseado em Função: Garante que apenas usuários autorizados tenham acesso a arquivos ou dados com base em seus papéis e permissões predefinidas.

- Criptografia de Usuário e Documento em Vários Níveis: Uma criptografia padrão do setor para proteger documentos e dados, em repouso e em trânsito.

- Autenticação Multifatorial (MFA): Uma camada extra de segurança que exige que os usuários forneçam uma verificação secundária, prevenindo o risco de tentativas não autorizadas de acesso.

- Limpeza Remota de Dados e Purga Automática: Permite que administradores limpem dados remotamente de dispositivos perdidos ou roubados e ativem a purga automática para eliminar documentos desatualizados após um período especificado, minimizando a exposição de dados.

Quer saber mais sobre Convene e suas funcionalidades? Entre em contato com nossa equipe e agende uma demonstração agora mesmo!